«чистая партизанщина»: каким потенциалом могут обладать украинские кибервойска

Содержание:

- Характерные черты

- Выстрел в ногу

- In the far future Edit

- The Great Cyber War Edit

- Flame

- Примечания

- Перешли к агрессии

- Анализ риска

- «Неудачники в хакерском мире»

- Примечания

- Литература

- Реакция мирового сообщества

- Картина мира

- Источник угрозы

- «Каждый оккупант, каждый коллаборант»

- Wiper

- История

- Виды

- «Виртуальный акт предательства»

Характерные черты

Команда «кибервоинов» ВВС США

С распространением компьютерных технологий, много граждан, предприятий и государственных учреждений стали зависеть от сети Интернет в повседневной жизни. Использование интернета для атак компьютерных систем другого государства может нанести значительный ущерб его экономике и создать разлад в повседневной жизни страны. В отличие от кибер-атак прошлого сейчас кибервойна представляет собой угрозу для национальной безопасности страны и воспринимается многими как серьёзная угроза безопасности государства.

Кроме того, разведывательные организации многих стран занимаются шпионажем в интернете: собирают информацию, взламывают компьютерные системы других государств, занимаются диверсионной деятельностью и экономическим шпионажем. В частности, Китай обвиняли в организации атак на сайты США, Германии, Индии. Китай, однако, отрицает причастность государственных учреждений в организации атак.

В связи с развитием новых технологий уровень кибервойны постоянно совершенствуется

Некоторые государства начинают уделять защите от кибервойны должное внимание — выделяют необходимые средства для организации систем защиты и поддерживают специальные подразделения, основной задачей которых является совершенствование интернет-безопасности страны и защиты от нападений.

Выстрел в ногу

Возникает и вопрос о допустимости и этичности практики кибервзлома и, по сути, кибервымогательства на государственном уровне. «Идея, в рамках которой мы можем использовать наступательные возможности в киберпространстве, чтобы добиться такого же эффекта, как в результате диверсий, при том что подобные операции будут характеризоваться значительным масштабом и бюджетом, (…) — не уверен, что это сработает», — заявил Том Боссерт, до апреля 2018 года занимавший пост советника по вопросам национальной безопасности в Белом доме. «Хочется быть уверенным в том, что мы не дойдем до эскалации взаимных кибератак, где мы потеряем больше, чем противная сторона», — отметил специалист в интервью порталу Wired.

США_кибер

Фото: ИЗВЕСТИЯ/Алексей Майшев

Фото: ИЗВЕСТИЯ/Алексей Майшев

А шансов на то, что США по сравнению с Россией в подобном конфликте могут оказаться в заведомо проигрышном положении, немало. Энергетическая и транспортная инфраструктура Соединенных Штатов, например, отличается более высоким уровнем автоматизации и цифровизации, а значит, и возможностей для взлома ее компьютерных систем значительно больше.

В том, что действия Белого дома и киберкомандования дадут желаемый результат и защитят США от пресловутых русских хакеров, сильно сомневается и Джей Майкл Дэниел, занимавший должность координатора по вопросам кибербезопасности в администрации президента-демократа Барака Обамы. По его словам, сейчас США переходят к наступательной тактике, не представляя возможных последствий такого шага. «Это во многих отношениях неизведанная территория, — сказал Дэниел в интервью Wired. — И мы сами себя затягиваем в ситуацию, которая складывалась перед Первой мировой войной — тогда определенные действия, направленные на сдерживание, как раз породили ответную реакцию».

In the far future Edit

A Cyber-Controller, one of the few survivors of the Cybermen. (WC: Real Time)

In the far future there existed «fake Cyberdudes» who did reenactments of battles from the «last great Cyberwar». Gabby Gonzalez, the Tenth Doctor, Cindy Wu, and Anubis once encountered these reenactors. (COMIC: Vortex Butterflies)

Aftermath Edit

Via time hop, Ashad travelled back in time to to attempt to extract the Cyberium, which had entered the body of Percy Shelley. The Thirteenth Doctor absorbed it herself, knowing Shelley’s death would alter the future. However when Ashad threatened to tear reality by summoning his ship, she relinquished the Cyberium to him, knowingly ignoring Jack’s warning but deciding she would rather confront the Cybermen in the future than change the course of history by having the Earth destroyed in 1816. After taking the Cyberium, Ashad returned to his own time. (TV: The Haunting of Villa Diodati)

The Great Cyber War Edit

- Main article: Great Cyber War

The most well known of the Cyber-Wars was the one where the glittergun was developed. (TV: Revenge of the Cybermen) It was known as «the Cyberwar», (TV: Revenge of the Cybermen, PROSE: The Revenge of the Cybermen) the «Second Cyberwar», (PROSE: Original Sin) or the Great Cyber War. (AUDIO: Last of the Cybermen, TV: The Timeless Children) Gold was a major weakness of the Cybermen. The glittergun could fire gold dust at them. According to the Fourth Doctor, humans discovered that weakness and invented the gun as a result of that discovery. This invention was the end of Cybermen, which disappeared after their attack on Voga at the end of war. According to a Cyber-Leader, if humans had not had the resources of Voga, the Cybermen would have won the war. (TV: Revenge of the Cybermen) According to , he bore witness to the war and the «atrocities» done to the Cybermen in it. (TV: The Timeless Children)

The war resulted in the near-complete destruction of the Cyber race. Earth forces launched a final assault on Telos, during which the planet’s surface was bombarded. Remnant groups of Cybermen fled across the galaxy. These surviving Cybermen learned from the war that humans would always resist them and so they thought it better to destroy them rather than to conquer them. The Sixth Doctor estimated that, with the destruction of the Super Controller, these remnants would be less stable and more prone to emotions, such as revenge. (AUDIO: Last of the Cybermen)

A large Cyberman fleet escaped the bombardment of Telos and fled to a dwarf planet in the Kuiper Belt. They waited 10 years after the war’s conclusion, intending to travel back to the time of the bombardment, defeat the enemy and then launch an attack on Earth, changing the outcome of the conflict in their favour. However, Zoe Heriot and then Findel, managed to take over the mind of the Super Controller. They were able to control the Cyberfleet and had the thousands of ships crash into the planet. This completed the bombardment and destroyed the foundations of the Cyber Empire, ending the war. (AUDIO: Last of the Cybermen)

One remnant group attempted to retaliate by destroying Voga, the planet of gold, but were destroyed when the Fourth Doctor instructed the Vogans to fire their rocket Skystriker at the Cyber-ship. (TV: Revenge of the Cybermen)

Flame

Flame представляет собой весьма хитрый набор инструментов для проведения атак, значительно превосходящий по сложности Duqu. Это троянская программа — бэкдор, имеющая также черты, свойственные червям и позволяющие ей распространяться по локальной сети и через съемные носители при получении соответствующего приказа от ее хозяина.

После заражения системы Flame приступает к выполнению сложного набора операций, в том числе к анализу сетевого трафика, созданию снимков экрана, аудиозаписи разговоров, перехвату клавиатурных нажатий и т.д. Все эти данные доступны операторам через командные серверы Flame.

В дальнейшем операторы могут принять решение о загрузке на зараженные компьютеры дополнительных модулей, расширяющих функционал Flame. Всего было обнаружено около 20 модулей.

Flame содержал в себе уникальную функцию распространения по локальной сети, с использованием метода перехвата запросов Windows на получение обновлений и подмены их собственным модулем, подписанным сертификатом Microsoft. Исследование этого сертификата выявило использование уникальной криптоатаки, которая позволила злоумышленникам сгенерировать собственный поддельный сертификат, полностью соответствующий легальному.

Собранные нами данные свидетельствуют о том, что разработка Flame началась приблизительно в 2008 году и активно продолжалась вплоть до момента обнаружения в мае 2012 года.

Более того, нам удалось установить, что один из модулей на платформе Flame был использован в 2009 году в качестве модуля распространения червя Stuxnet. Этот факт доказывает наличие тесного сотрудничества между двумя группами разработчиков платформ Flame и Tilded, вплоть до уровня обмена исходными кодами.

Примечания

- Clarke, Richard A. Cyber War, HarperCollins (2010)

- . BusinessWeek (10 апреля 2008). Дата обращения 12 февраля 2013.

- Joshi Herrmann. . London Evening Standard (13 ноября 2013).

- IDF Record Book 2010 (неопр.) // Bamahane. — 2010. — 8 September (№ Issue 3052). — С. 83. (иврит)

- ↑

- . Проверено 1 января 2013.

- ↑

- Sanger, David E. (1 June 2012), , The New York Times. Проверено 1 июня 2012.

- Park, Pearson & Ju Min, James (5 December 2014), , Reuters. Проверено 5 апреля 2015.

- ↑

- Park, Ju-Min & Pearson, James (December 5, 2014), , Reuters. Проверено 18 декабря 2014.

- Brent Lang, , Variety. Проверено 17 декабря 2014.

- Brown, Pamela; Sciutto, Jim; Perez, Evan & Acosta, Jim (December 18, 2014), , CNN. Проверено 18 декабря 2014.

- David E. Sanger, David Barboza and Nicole Perlroth. . New York Times (18 февраля 2013). Дата обращения 19 февраля 2013.

- . The Guardian (19 февраля 2013). Дата обращения 19 февраля 2013.

- «’Red Hackers’ back in China», Rediff.com, 2005

- , с. 43.

- ↑

- . Xakep (19 марта 2015).

- , с. 17.

- Lee, Se Young . Thomson Reuters. Дата обращения 6 апреля 2013.

- Kim, Eun-jung . Yonhap News Agency. Дата обращения 6 апреля 2013.

Перешли к агрессии

Власти США в последние месяцы стали гораздо агрессивнее вести операции в кибернетическом пространстве. В рамках одной из них специалистам удалось внедриться в систему управления российской энергосистемой и разместить в ней код, который может использоваться для проведения хакерских атак в будущем. С таким утверждением на днях выступило авторитетное американское издание The New York Times, ссылаясь на бывших и действующих американских чиновников, которые беседовали с газетой на условиях сохранения анонимности.

Источники издания, в частности, упомянули о том, что с разведывательными целями США проводили хакерские операции против энергосетей России как минимум с 2012 года. Однако, как говорят собеседники NYT, в последнее время подобные мероприятия стали приобретать более агрессивный характер. В частности, внедренный в систему компьютерный код может в будущем использоваться для полномасштабной диверсии, в результате которой национальная энергосистема может быть выведена из строя полностью или частично. «Сторонники такой более агрессивной стратегии говорят о том, что ее давно было пора взять на вооружение с учетом звучавших на протяжении многих лет предупреждений министерства национальной безопасности и ФБР о том, что Россия активировала вредоносы, которые могут поставить под угрозу работу американских электростанций, нефтяных и газовых трубопроводов или систем водоснабжения в случае любого потенциального конфликта с Соединенными Штатами в будущем», — пишет газета. Впрочем, подобный подход «связан со значительными рисками эскалации идущей ежедневно цифровой холодной войны между Вашингтоном и Москвой», подчеркивает The New York Times.

США_кибер

Фото: flickr.com/U.S. Army Cyber Command

Фото: flickr.com/U.S. Army Cyber Command

Однако новая стратегия в области противостояния в кибернетической сфере может оказаться и сигналом Кремлю — мол, в Белом доме и политически, и технически готовы дать ответ на любые недоброжелательные действия России в этой сфере. «Глава Кибернетического командования США генерал Пол Накасоне не раз говорил о необходимости «защищаться нападением», внедряясь в сети противника, чтобы показать, что США ответят на череду направленных против них онлайн-атак», — напоминает NYT. В качестве повода для такого ответа в Вашингтоне могут воспользоваться по сути ничем не подтвержденными обвинениями в адрес в России о якобы имевших место случаях вмешательства в президентские выборы в Соединенных Штатах в 2016 году и в промежуточные выборы в конгресс в 2018-м.

Анализ риска

В настоящее время каждый технологический процесс контролируется информационными технологиями — будь то даже регулировка дорожного движения, малейшее нарушение в которой вызовет серьезные проблемы. Активное использование технологий сделало цивилизацию зависимой, а следовательно, уязвимой. Поэтому предугадать последствия кибератаки невозможно.

Многие страны обеспокоились безопасностью своих информационных систем и вписали ее в национальную стратегию обороны. Де-факто интернет-пространство стало новой сферой ведения военных действий. В США для наступательных действий и защиты важных объектов от киберугроз создано киберкомандование (Cybercom). В России в 2014 году созданы войска информационной безопасности (кибервойска). В Китае также состоят на службе порядка 20 тысяч хакеров. Кроме указанных стран, к кибервойне (cyberwarfare) также готовятся Иран, Израиль, европейские страны.

Основная цель кибервойск — защита инфраструктуры страны и асимметричное воздействие на противников, которое представляет собой нанесение вреда с использованием всех доступных технологий.

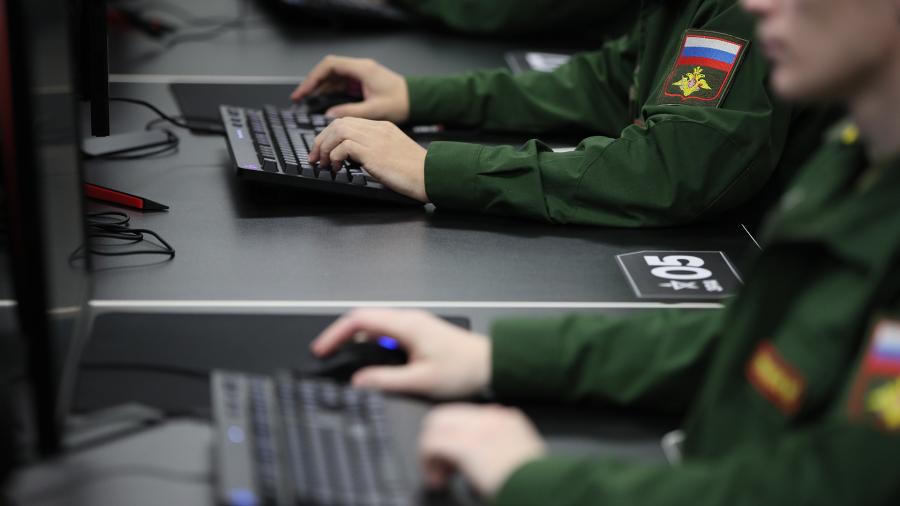

«Неудачники в хакерском мире»

Безусловно, Украина располагает сильной IT-школой, украинские программисты регулярно попадают в мировые рейтинги и пользуются спросом у зарубежных корпораций.

«Говоря о квалификации кибервоенных ВСУ, нужно помнить о том, что на Украине долгое время сохранялась та же прекрасная математическая и техническая школа, что и в России, это ещё советское наследие», — пояснил в интервью RT эксперт Академии военных наук Владимир Прохватилов.

Однако, по словам специалиста, как это часто бывает, параллельно с «белым» рынком в стране развивается и теневая киберсфера. Украинские хакеры нередко становятся фигурантами громких уголовных дел, связанных с хищением средств и персональных данных. Например, в августе этого года Минюст США сообщил об аресте троих украинцев по обвинению в причастности к хакерской группировке Fin7, которая нанесла ущерб 120 американским компаниям и украла данные 15 млн владельцев банковских карт на территории Соединённых Штатов.

Также по теме

«В условиях информационного давления»: Путин поручил ФСО защищать госресурсы от кибератак

Владимир Путин расширил полномочия Федеральной службы охраны (ФСО). Согласно указу президента России, в обязанности ведомства теперь…

На этом фоне активность «политических» хакерских группировок Украины выглядит особенно жалко — им до сих пор не удалось получить сколь-нибудь важные материалы или осуществить резонансную акцию.

По словам экспертов, хакеры очень сильно различаются по уровню квалификации. Многие из тех, кто причисляет себя к «кибервзломщикам», просто пользуются чужими программами — это самый низкий уровень. Есть целый пласт хороших программистов, но они обычно трудятся за очень большие деньги в крупных западных корпорациях. Также существует значительная прослойка «чёрных» хакеров, включая украинских, — это мошенники. Но успешные мошенники вряд ли будут участвовать в проектах, подобных украинскому «Киберальянсу», и уж тем более вступать в официальные кибервойска.

«Тех, кого вербуют в кибервойска Украины, можно назвать неудачниками в хакерском мире, — считает Андрей Масалович. — Поэтому неудивительно, что их атаки пока сводятся к очень незначительным акциям, эффект от которых можно сравнить с комариным укусом. Серьёзные же диверсии против инфраструктуры, энергетических систем и т.п. пока не по зубам нашим «дружественным» соседям».

Как рассказал эксперт, настоящие кибервойска — это военные подразделения с разветвлённой структурой, серьёзным финансированием и грамотным планированием.

«Партизаны, как известно, войн не выигрывают, поэтому войска должны быть хорошо организованной структурой. И вот как раз кибервойск на Украине нет, от слова «совсем». То, что они делают, — это чистая партизанщина», — подытожил Масалович.

Примечания

- , с. 17.

- ↑ (англ.). BBC News (5 May 2009). — «Lt Gen Keith Alexander, who also heads the Pentagon’s new Cyber Command, outlined his views in a report for the House Armed Services subcommittee. In it, he stated that the US needed to reorganise its offensive and defensive cyber operations. The general also said more resources and training were needed.». Дата обращения 7 апреля 2016.

- Юлия Котова. . РосБизнесКонсалтинг (06.04.2016). Дата обращения 7 апреля 2016.

- U.S. Department of Defense, Cyber Command Fact Sheet, 21 May 2010 (недоступная ссылка). Дата обращения 3 декабря 2014.

- U.S. Department of Defense, Cyber Command Fact Sheet, 21 May 2010

- . Defense.gov. Дата обращения 10 июля 2010.

- Communication, Mass . Navy.mil (29 января 2010). Дата обращения 10 июля 2010.

- Flynn, George J. . House Armed Services Committee (23 September,2010). Дата обращения 10 октября 2010.

Литература

- на русском языке

- Овчинский В. С., Ларина Е. С. Кибервойны XXI века.О чём умолчал Эдвард Сноуден. — М.: Книжный мир, 2014. — 352 с. — ISBN 978-5-8041-0723-0.

- на других языках

- Bodmer, Kilger, Carpenter, & Jones. Reverse Deception: Organized Cyber Threat Counter-Exploitation. — New York: McGraw-Hill Osborne Media, 2012. — ISBN 0-07-177249-9, ISBN 978-0-07-177249-5.

- Warf, Barney. A new frontier for political geography // Political Geography. — 2014.

- Martin W., Kaemmer E. Cyberspace Situational Understanding for Tactical Army Commanders (англ.) // Military Review : журнал. — 2016. — July-August. — С. 18-24.

Реакция мирового сообщества

Создание киберкомандования США активизировало деятельность других стран в этой сфере. В декабре 2009 года Южная Корея объявила о создании подразделения кибервойск в ответ на создание аналогичного подразделения в КНДР. Подготовкой к созданию кибервойск занялся британский Центр правительственной связи. В 2010 году Китай создал подразделение, занимающееся вопросами кибервойны и информационной безопасности.

О создании к концу 2013 года кибервойск заявило министерство обороны РФ.

В самих США следующим шагом в развитии кибероружия стало создание специального Разведывательного центра киберопераций (англ. Cyber Warfare Intelligence Center).

Картина мира

В 2012 году зона применения кибероружия расширилась: если ранее это был один Иран, то теперь она охватывает весь прилегающий к нему регион Западной Азии. И такая динамика является точным отражением политических процессов, происходящих в этом регионе, давно уже являющемся «горячей точкой».

И без того непростую обстановку в регионе, которая сложилась из-за иранской ядерной программы, в 2012 году дополнили политические кризисы в Сирии и Египте. Ливан, Палестинская автономия, волнения в ряде стран Персидского залива дополняют общую картину нестабильности.

В этих условиях вполне логично стремление других государств мира, имеющих интересы в регионе, использовать все возможные инструменты – как для защиты своих интересов, так и для сбора информации.

Все это привело к тому, что в регионе произошло несколько серьезных инцидентов, анализ которых позволяет классифицировать их как использование кибероружия.

Источник угрозы

Зависимость госучреждений, предприятий и простых граждан от интернета значительно возросла. Соответственно, кибератаки одного государства, направленные против другого, могут нанести весомый ущерб экономике страны, так что кибервойна является реальной угрозой. При этом создание компьютерного вируса или «троянского коня» обойдется значительно дешевле, чем разработка и покупка оружия и ракет, а урон, нанесенный кибервторжением, может превзойти самые смелые ожидания.

ИБ специалисты делят киберпространство на три уровня:

- физический (к этому уровню относятся сетевое оборудование, кабели и инфраструктура);

- семантический (всевозможные данные, которые передаются в сети);

- синтаксический (связующее звено между первым и вторым уровнем).

Точно так же можно разделить и кибератаки:

- семантические — уничтожаются, меняются или похищаются данные;

- синтаксические — нарушаются потоки передачи данных, в том числе с помощью вредоносных программ;

- физические — выводятся из строя реальные инфраструктурные объекты.

Главная цель, которую преследуют государства, ведущие кибервойны, — вывод из строя инфраструктуры стратегического значения (финансовой, энергетической, промышленной, транспортных сетей, санитарной системы и др.) их противников.

По статистике компании «АМТ Груп» (см. диаграмму) видно, что главной целью кибератак стал топливно-энергетический комплекс. Очень часты случаи, когда некий объект атакуют не ради него самого, а с целью навредить энергетике.

Следует напомнить о кибератаке 2009 года, которая была направлена на бразильскую ГЭС. В ее результате без света остались порядка 60 миллионов жителей. Была парализована вся инфраструктура нескольких городов.

Новые технологии дают серьезный толчок развитию способов ведения кибервойны (cyberwarfare). Многие государства создали кибервойска и выделяют средства для создания систем защиты.

«Каждый оккупант, каждый коллаборант»

Хотя история «взлома» российских военных спутников вызывает большой скепсис у специалистов, украинские проправительственные хакеры ранее действительно пытались развернуть киберактивность в отношении России и российских граждан. После событий 2014 года на Украине появилась прослойка «политических» хакеров, заявляющих о намерении бороться против «российской агрессии».

Так, услугами кибервзломщиков активно пользуется скандально известный портал «Миротворец», размещая похищенные хакерами персональные данные людей, обвинённых администрацией сайта в «преступлениях» против Украины.

В 2016 году «антироссийские» хакерские группировки Falcons Flame и Trinity объявили о слиянии. Объединение получило название «Киберальянс», впоследствии к нему присоединились хакеры из группировки RUH8 и «Киберхунта». Все они тесно сотрудничают с сайтом «ИнформНапалм», где и публикуют результаты своих «расследований».

Также по теме

Siloviki и Spetsnaz: в Британии заявили о «лидерстве ГРУ» в проведении спецопераций в киберпространстве

В Великобритании заявили о «ведущей роли ГРУ» в проведении спецопераций в киберпространстве. Такая оценка содержится в докладе…

Правда, ни о каком перехвате спутниковых данных или операциях аналогичного уровня речи не идёт. Обычно хакеры из «Киберальянса» взламывают официальные сайты в ДНР и ЛНР и некоторые сайты в России, размещая на их страницах свои обращения. Говорить о каком-то практическом ущербе в этом случае не приходится. Например, в мае 2018 года группировка похвалилась тем, что взломала около 200 российских сайтов и разместила на них своё обращение по случаю празднования в России Дня Победы.

Но в России эта акция осталась незамеченной, возможно, потому, что взлому подверглись далеко не самые популярные ресурсы — в основном небольшие региональные СМИ. Впрочем, нет даже доказательств, что атака действительно была успешной — за исключением заявления самих хакеров.

Своей крупной победой «Киберальянс» считает взлом сервера документооборота департамента Министерства обороны России, откуда хакеры якобы похитили в конце 2016 года документы об оборонных контрактах ведомства за истекший период. Правда, даже украинские эксперты не смогли назвать эти данные сенсацией: все представленные сведения можно было свободно получить и без взлома сайта — они находились в открытом доступе.

Wiper

«Мистический» троянец в конце апреля 2012 года сильно встревожил Иран: появившись неизвестно откуда, он уничтожил множество баз данных в десятках организаций. Одним из тех, кто больше всего пострадал от него, стал крупнейший в Иране нефтяной терминал, работа которого была остановлена на несколько дней из-за того, что были уничтожены данные о нефтяных контрактах.

Однако не было найдено ни одного образца вредоносной программы, использованной в этих атаках, что многих заставило усомниться в точности сведений, содержащихся в сообщениях СМИ.

В связи с этими инцидентами Международный союз электросвязи (МСЭ) обратился к «Лаборатории Касперского» с просьбой провести их расследование и определить потенциальные деструктивные последствия активности этого нового вредоносного ПО.

Создатели Wiper сделали все возможное, чтобы уничтожить абсолютно все данные, которые можно было бы использовать для анализа инцидентов. Поэтому ни в одном из случаев, которые мы проанализировали, после активации Wiper от вредоносной программы не осталось почти никаких следов.

В процессе расследования таинственной апрельской вредоносной атаки нам удалось получить и проанализировать образы нескольких жестких дисков, атакованных Wiper. Мы можем с уверенностью утверждать, что инциденты действительно имели место и что вредоносная программа, использованная в этих атаках, существовала в апреле 2012 года. Кроме того, нам известно о нескольких очень похожих инцидентах, имевших место с декабря 2011 года.

В основном атаки происходили в последнюю декаду месяца (в период с 21 по 30 число), однако мы не можем утверждать, что причина этого кроется в специальной функции, активируемой при наступлении определенной даты.

Спустя несколько недель после начала расследования нам так и не удалось найти файлы вредоносного ПО, свойства которого совпадали бы с известными характеристиками Wiper. Однако мы обнаружили проводимую на государственном уровне кампанию по кибершпионажу, известную сегодня как Flame, а позднее — еще одну систему кибершпионажа, получившую название Gauss.

История

Первый компонент кибернетического командования — кибернетическое командование ВВС США — было создано в ноябре 2006 года; в октябре 2008 года было объявлено, что данное формирование не будет действовать постоянно.

23 июня 2009 года министр обороны США Р. Гейтс приказал командующему Стратегического командования США К. Чилтону создать Кибернетическое командование — USCYBERCOM. В мае 2009 года командующий Кибернетическим командованием генерал К. Александер изложил свои взгляды в докладе для подкомитета по вооружённым силам Палаты представителей Конгресса, в котором отметил, что США необходимо реорганизовать свои наступательные и оборонительные кибероперации, для чего потребуется больше ресурсов и профессиональной подготовки.

Питер Вуд, исполнительный директор First Base Technologies LLP и эксперт в кибервойнах, заявил, что США полностью вправе защитить себя:

Киберкомандование США начало функционировать 21 мая 2010 года, и достигло полной оперативной готовности 31 октября 2010 года.

Киберкомандование объединило под своим началом несколько ранее существовавших организаций, в частности, Соединение глобальных сетевых операций (англ.)русск. (JTF-GNO) и Объединённое командование сетевой войны (англ.)русск.(JFCC-NW). Агентство военных информационных систем (англ.)русск. — подразделение JTF-GNO — было переведено в штаб-квартиру Киберкомандования в Форт-Миде.

Создание Киберкомандования было неоднозначно воспринято в военных кругах США. Некоторые представители вооружённых сил утверждали, что исторически сложившиеся культуры американских армии, флота и военно-воздушных сил в корне несовместимы с идеей кибервойны. Представитель ВВС США полковник Роберт Коста предложил в связи с этим создать новый, четвёртый вид вооружённых сил.

Подполковник Г. Конти и полковник Д. Сурду (начальник штаба Управления по исследованиям, развитию и инженерии (англ.)русск.) заявили: «Добавление эффективного и действенного киберподразделения наряду с армией, флотом и ВВС будет обеспечивать нашей стране возможность защитить свою технологическую инфраструктуру и проводить наступательные операции. Возможно, ещё более важным будет то, что само наличие такой возможности будет служить сильным сдерживающим фактором для врагов нашей страны».

В июле 2011 года заместитель министра обороны США Уильям Линн заявил на конференции, что «С киберкомандованием мы имеем полный спектр возможностей, но мы надеемся, что наша стратегия является оборонительной».»Наша стратегия основывается на пяти столпах: отношение к киберпространству как к территории; использование более активной защиты; поддержка Министерства внутренней безопасности в защите критически важных инфраструктурных сетей; практика коллективной обороны совместно с союзниками; уменьшение преимуществ злоумышленников в Интернете».

Министр обороны США Эштон Картер 6 апреля 2016 года дал «первое задание военного времени» киберкомандованию Пентагона атаковать Исламское государство с целью не позволить командованию ИГ планировать и руководить операциями, а также нарушить финансирование структур ИГ.

Виды

По целям и задачам военные действия в кибер-пространстве делятся на две категории: шпионаж и атаки.

Атаки

Специалисты выделяют следующие виды атак в интернете:

- Вандализм — использование хакерами[прояснить] интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками.

- Пропаганда — рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернет-страниц.

- Сбор информации — взлом частных страниц или серверов для сбора секретной информации и/или её замены на фальшивую, полезную другому государству.

- Отказ сервиса — атаки с разных компьютеров для нарушения функционирования сайтов или компьютерных систем.

- Вмешательства в работу оборудования — атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке.

- Атаки на пункты инфраструктуры — атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д.

«Виртуальный акт предательства»

На материал NYT незамедлительно отреагировал Дональд Трамп, который не раз называл издание распространителем fake news, которое нападает на него лично и членов его администрации по поводу и без. «Можете ли поверить, что провалившаяся The New York Times только что выдала материал, где утверждает, что США значительно усилили кибератаки против России? Это виртуальный акт предательства, совершенный некогда великой газетой, которая так стремится дать материал, любой материал, даже если он плох для нашей страны, а также неправдив! Нашим коррумпированным медиа сегодня всё подходит», — написал президент в Twitter.

Примечательно, что, по словам двух источников NYT, сам Трамп о внедрении вредоносного кода в российскую энергосистему осведомлен не был — его решили не ставить в известность об операции, опасаясь, что глава государства банально проболтается. Кремль после оценки информации увидел в новых данных о хакерских атаках признаки развязанной США кибервойны. «Если допустить, что какие-то государственные ведомства занимаются этим, не информируя об этом главу государства, то, безусловно, эта информация свидетельствует о гипотетической возможности всех признаков кибервойны, кибервоенных действий в отношении России», — заявил пресс-секретарь президента Дмитрий Песков. Он признал, что российские ведомства не раз подвергались и подвергаются кибератакам из-за рубежа и «ведут с этим постоянно борьбу, чтобы не допустить вреда нашей экономике и нашим чувствительным сферам».

США_кибер

Фото: REUTERS/Carlos Barria

Фото: REUTERS/Carlos Barria

В российском Минэнерго заявили, что большинство критически важных объектов в сфере энергетики подключено к государственной системе защиты, а за безопасность государственных информационных ресурсов отвечают компетентные органы. «У российских электросетей высокий уровень защиты», — сказали РБК в пресс-службе ведомства, отметив, что для снижения рисков используются отечественное оборудование и технологии.